Un mot de passe faible, un mot de passe fort, un mot de passe temporaire, un mot de passe, un mot de passe oublié, un mot de passe réinitialisé, la fatigue de mot de passe, la surcharge de mot de passe, etc. Si vous êtes un administrateur système ou un utilisateur lambda, les mots de passe font partie de notre vie quotidienne.

Bien que les mots de passe aient souffert d’une mauvaise presse, il n’y a toujours pas d’alternatives universellement acceptées. Ainsi, en dépit de leurs faiblesses, tant en matière de sécurité et d’utilisation pratique, nous les utilisons toujours.

Mais, est-ce que nous les utilisons à bon escient ? Sur la base des données provenant des enquêtes du monde réel et des différents rapports émanant chaque année sur les mots de passe les plus utilisés dans le monde, le mot de passe le plus couramment utilisé par les entreprises est Password1 ! Cette statistique est incroyable, et montre que de nombreux administrateurs ne comprennent pas comment adopter des politiques d’accès par mot de passe plus robustes.

Dans la suite de cet article, je vais tenter de vous offrir une analyse sur les meilleures pratiques à adopter en entreprise sur la gestion des mots de passe. Je vais regarder les meilleurs types de mots de passe, et en discuter, afin de trouver le mot de passe le plus robuste.

La sécurité des mots de passe : les meilleures pratiques

Les premiers mots de passe que tout administrateur doit examiner sont ceux qui sont liés à un compte de service. Les comptes de service sont utilisés par une variété d’applications pour accéder à d’autres services tels que les bases de données et les programmes de sauvegarde. Beaucoup sont créés automatiquement avec un mot de passe par défaut bien connu quand un logiciel est installé. Les administrateurs responsables de ces comptes de service doivent changer le mot de passe par défaut par un mot de passe plus fort dès l’installation – et je vais revenir sur ce qui signifie « fort » dans peu de temps. Ceci est clairement encore un domaine qui est négligé par les utilisateurs du secteur IT, puisque Trustwave a trouvé des informations d’identification faibles et/ou par défaut. Ces dernières ont été l’une des principales faiblesses exploitées par des hackers.

En tête de liste des meilleures pratiques pour les administrateurs système est l’éradication du mot de passe partagé entre les services et les machines. Oui, si avoir un partage du mot de passe administrateur rend la gestion d’un grand nombre de machines plus faciles, en trouvant ce dernier (par n’importe quel moyen), cela permet à un hacker d’obtenir immédiatement un contrôle étendu sur le réseau. Cela vaut également pour les comptes qui sont utilisés par les services communs sur plusieurs machines qui nécessitent généralement des privilèges d’administration de domaine. Les outils de piratage tels que Medusa va vérifier si un compte hacké est utilisé ailleurs sur d’autres machines, de sorte que tous les comptes doivent disposer d’un mot de passe unique.

Enfin, les comptes sur les réseaux sociaux doivent avoir leurs propres mots de passe. Les mots de passe tels que Hello (Bienvenue en Français) ou ChangeMe (ChangeMoi) peuvent paraître sympathiques ou serviables pour les nouveaux utilisateurs, mais ne sont pas sécurisés. Les utilisateurs doivent être tenus de changer leur mot de passe attribué une fois qu’ils ont réussi à se connecter pour la première fois.

Types de mots de passe

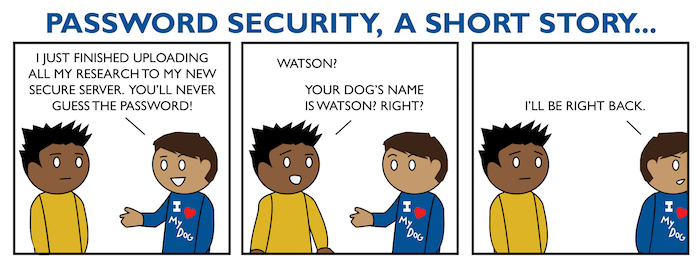

Les utilisateurs ne sont pas particulièrement imaginatifs quand il s’agit de choisir un mot de passe, et l’originalité tend à rapidement diminuer à chaque changement successif. Utiliser des termes typiques, des noms d’animaux, des noms d’équipes, des héros ou des lieux est des pratiques à proscrire. Si une politique de mot de passe nécessite des chiffres, de nombreux utilisateurs ajoutent simplement un numéro à la fin d’un mot de passe de base et incrémentent celui-ci chaque fois qu’ils sont tenus de le modifier ou ajoutent la date à la place. La séquence la plus courante pour les mots de passe semble être six lettres et deux chiffres, suivis de près par sept lettres et un chiffre. Ceci est probablement dû à la tendance de mettre huit caractères pour s’enregistrer sur un service.

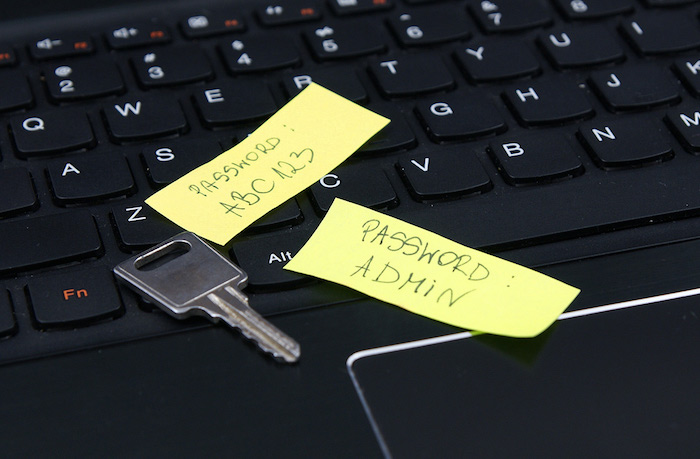

Ce genre de prévisibilité facilite le travail d’un hacker, même si la plupart de ces mots de passe étaient classés comme « fort ». Ils répondent aux exigences de complexité, car ils contiennent le nombre minimum de caractères et comprennent une variation de caractères. Par exemple, la politique de complexité d’un mot de passe pour un Active Directory indique qu’il est nécessaire d’avoir au minimum 8 caractères (minuscules, majuscules, chiffres, caractère spécial, et Unicode). Cela peut sembler complexe, mais Password1, Password2 et Password3 répondent pleinement à ces exigences. Ils répondent aux mêmes exigences de complexité, mais sont beaucoup plus mémorisables que Az(Dj!78 – une exigence clé pour tout mot de passe. Ceci est la raison pour laquelle les utilisateurs qui utilisent des mots de passe complexes les écrivent souvent sur un post-it, qui est ensuite collé sur l’écran ou en dessous de leur clavier.

Mais qu’est-ce qui est plus sûr que Password1 et Az(Dj!78 ? Évidemment, s’il m’était impossible de deviner le second mot de passe, je pourrais probablement essayer « Password1 si je devais deviner le mot de passe d’un individu ou que j’essayais de me connecter à sa machine. La plupart des hackers ne sont pas contraints par trois tentatives infructueuses, puisque ces derniers abusent de ruses pour y parvenir.

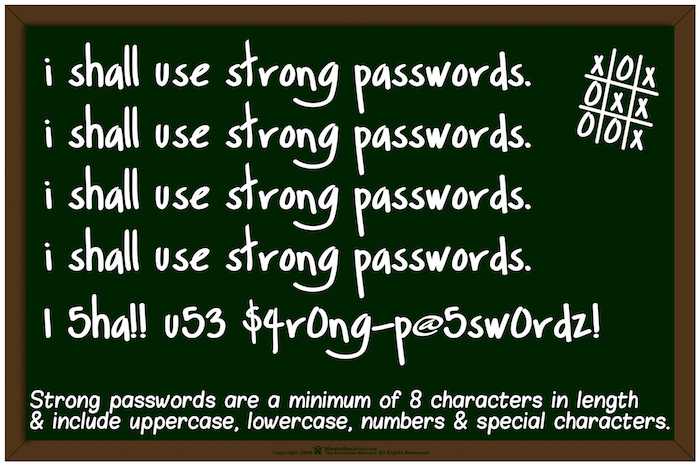

L’ajout de complexité, comme la substitution de caractère où Password devient P@sswOrd, peut aider à se défendre contre ce qu’on appelle une attaque par dictionnaire, dans lequel de nombreux mots de passe communs sont devinés assez raidement, grâce à un parcours successif dans un dictionnaire. Mais, tout hacker va utiliser un outil de craquage de mots de passe par brute force, qui utilise toutes les combinaisons possibles de caractères. Ainsi, si Password et P@sswOrd sont différents, tous les deux sont sous neuf caractères. Et, le temps nécessaire pour le trouver sera strictement identique. Et pour le mot de passe Az(Dj!78, lorsqu’il est exécuté à travers un outil de craquage de mots de passe par force brute, celui-ci serait craqué avant Password1, puisqu’il a un caractère de moins.

Ainsi, ajouter simplement de la complexité dans un mot de passe ne lui permet pas d’être intrinsèquement plus sûr.

Phrases secrètes : l’importance de la longueur du mot de passe

Augmenter le nombre de caractères dans un mot de passe améliore considérablement la sécurité. Chaque caractère supplémentaire augmente le nombre de combinaisons possibles de façon exponentielle, ce qui rend les attaques par brute force beaucoup plus difficile, voire finalement impossible pour les hackers.

Le terme phrases secrètes, ou passphrases en anglais, n’a jamais vraiment pris. Mais, si les utilisateurs commencent à penser à leurs mots de passe comme des phrases secrètes, alors le problème des mots de passe non sécurisés peut être facilement surmonté. MonMotDePasseEstLePlusSecuriseAuMonde est un mot de passe beaucoup plus fort que Az(Dj!78, même s’il ne contient que des lettres. Il est beaucoup plus difficile à deviner que Password1, reste pourtant facile à retenir pour l’utilisateur. Il peut prendre un peu plus de temps à taper qu’un mot de passe de huit caractères standard, mais il est probablement plus facile à taper que notre chaîne de caractère Az(Dj!78.

Les phrases secrètes longues devraient être une meilleure pratique pour les administrateurs et les utilisateurs. La longueur est l’un des rares contrôles efficaces dès lors que l’on souhaite rendre un mot de passe robuste, et de penser à un mot de passe en tant que phrase secrète ouvre les possibilités de longueur, et reste mémorisable sans une complexité excessive.

Et vous, quel est votre secret ? Avez-vous opté pour cette technique ?