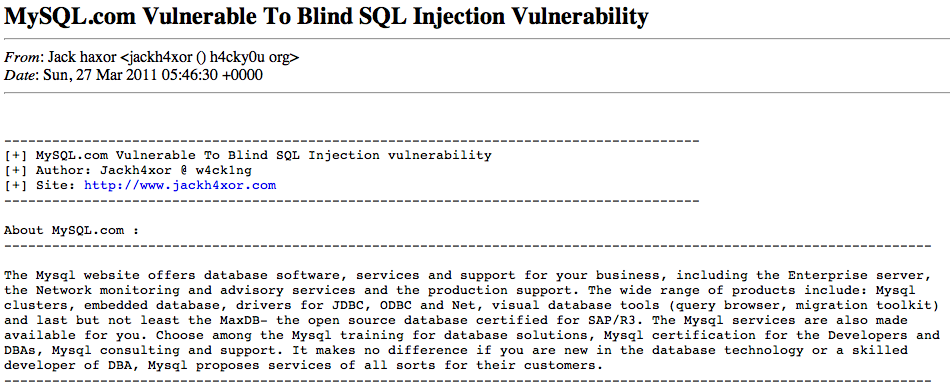

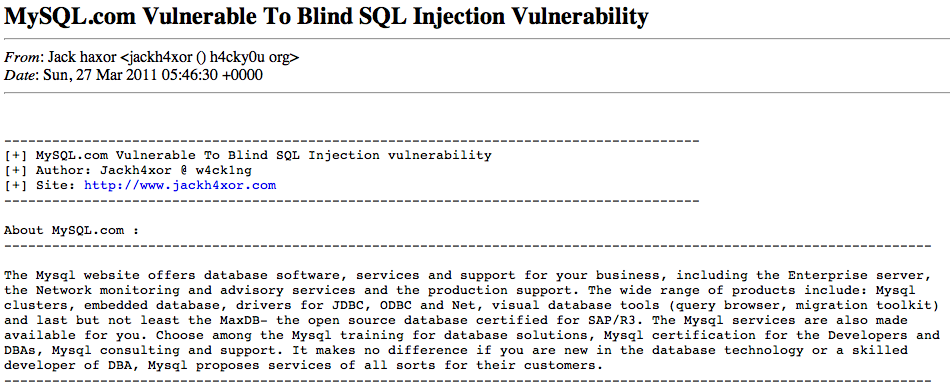

Un email a été envoyé dimanche 27 mars 2011 sur la liste de diffusion Full-Disclosure, précisant l’attaque de sites Web MySQL ainsi que de nombreuses parties de leur base de données contenant des noms d’utilisateurs et mots de passe.

C’est ainsi que MySQL.com, le site officiel du système de gestion de base de données du même nom, a été ce weekend soumis à une attaque par laquelle les pirates informatiques ont utilité une injection SQL pour accéder à une liste complète des noms d’utilisateurs et mots de passe sur le site.

L’injection SQL directe est une technique où un pirate modifie une requête SQL existante pour afficher des données cachées, ou pour écraser des valeurs importantes, ou encore exécuter des commandes dangereuses pour la base. Cela se fait lorsque l’application prend les données envoyées par l’internaute, et l’utilise directement pour construire une requête SQL. [PHP.net]

Détenue par Oracle, MySQL est utilisé par des millions de sites Web pour stocker et fournir des informations, avec quelques-uns des services les plus populaires en ligne tels que WordPress et Joomla. L’attaque d’aujourd’hui a été réalisé en utilisant, « à l’aveugle », des injections SQL, ciblant les sites MySQL.com, MySQL.fr, MySQL.de et MySQL.it. Le site Internet de Sun.com serait également concerné.

Dès lors que cette attaque a été menée, les pirates ont affiché les détails du résultat publiquement sur la liste de diffusion de FullDisclosure, présentant le contenu des tables de la base de données utilisée pour stocker des données des employés membres, mais aussi un petit échantillon des noms d’utilisateurs, adresses mail et mots de passe cryptés des administrateurs de ces sites Internet.

La vulnérabilité de l’attaque a d’abord été trouvée par « TinKode » et « Ne0h » de Slacker.Ro il y a quelques mois, mais rendue public par « Jackh4x0r ».

Naked rapporte dans son journal de sécurité que les mots de passe ont été incroyablement faciles à craquer, notamment avec le directeur des produits de WordPress, dont le sien était fixé à quatre chiffres… Son numéro de carte bancaire ? De quoi être inquiétant…

Il semble que les attaques n’étaient pas dues à des failles dans le logiciel MySQL lui-même, mais plutôt à des failles dans la mise en œuvre de leurs sites Web.

C’est certainement une honte pour les gens travaillant pour MySQL, car ils ont été achetés par Sun et plus tard par Oracle (à travers l’acquisition de Sun). MySQL est utilisé par des millions d’utilisateurs de bases de données pour les petites et moyennes entreprises, devront-ils s’inquiéter ?

MySQL n’a pas encore commenté le problème… Serait-il embarrassé ?

Que pensez-vous de ces attaques visant le secteur des applications Web ? Serait-il dangereux de développer une application Web ? Et que dire du directeur des produits de WordPress, n’est-il pas conscient des risques ?