Amnesty International, qui fait partie du groupe ayant contribué à l’annonce des journalistes et des chefs d’État pris pour cible par le logiciel espion Pegasus de NSO, dont le Président Emmanuel Macron, a publié un outil permettant de vérifier si votre smartphone a été touché. L’outil est accompagné d’une série d’instructions qui devraient vous aider à mener à bien le processus de vérification quelque peu technique. L’utilisation de l’outil implique de sauvegarder votre téléphone sur un ordinateur séparé et de lancer une vérification sur cette sauvegarde.

La première chose à noter est que l’outil est basé sur une ligne de commande ou un terminal, et qu’il faut donc des compétences techniques ou un peu de patience pour l’utiliser. La deuxième remarque est que l’analyse effectuée par Amnesty semble fonctionner au mieux sur les appareils iOS. Dans sa documentation, Amnesty indique que l’analyse que son outil peut effectuer sur les sauvegardes de téléphones Android est limitée, mais l’outil peut tout de même rechercher des SMS et des APK potentiellement malveillants.

Pour vérifier votre iPhone, le plus simple est de commencer par faire une sauvegarde chiffrée à l’aide d’iTunes ou de Finder sur un Mac ou un PC. Vous devrez ensuite localiser cette sauvegarde, ce pour quoi Apple fournit des instructions. Les utilisateurs de Linux peuvent suivre les instructions d’Amnesty pour utiliser l’outil de ligne de commande libimobiledevice afin de créer une sauvegarde.

Après avoir obtenu une sauvegarde de votre téléphone, vous devrez télécharger et installer le programme mvt d’Amnesty, pour lequel Amnesty fournit également des instructions.

Un processus assez complexe

Si vous utilisez un Mac pour effectuer la vérification, vous devrez d’abord installer Xcode, qui peut être téléchargé depuis l’App Store, et Python3 avant de pouvoir installer et exécuter mvt. Le moyen le plus simple d’obtenir Python3 est d’utiliser un programme appelé Homebrew, qui peut être installé et exécuté depuis le Terminal. Après avoir installé ces éléments, vous serez prêt à suivre les instructions iOS d’Amnesty.

Lors de l’analyse proprement dite, vous devrez pointer vers un fichier d’indicateurs de compromission, qu’Amnesty fournit sous la forme d’un fichier appelé pegasus.stix 2. Les personnes qui n’ont jamais utilisé le terminal risquent d’être déconcertées par la façon de pointer vers un fichier, mais c’est relativement simple tant que vous savez où se trouve le fichier. Pour les débutants, je recommande de télécharger le fichier stix2 dans le dossier Téléchargements de votre Mac. Ensuite, lorsque vous arrivez à l’étape où vous exécutez la commande check-backup. Pour référence, ma commande a fini par ressembler à ceci :

mvt-ios check-backup—o logs—iocs ~/Downloads/pegasus.stix2 ~/Desktop/bkp/decrypt

Enfin, Amnesty fournit uniquement des instructions pour installer l’outil sur les systèmes macOS et Linux. Néanmoins, l’outil peut être utilisé en installant et en utilisant Windows Subsystem for Linux (WSL) et en suivant les instructions d’Amnesty pour Linux.

Après avoir exécuté mvt, vous verrez une liste d’avertissements qui répertorie les fichiers ou les comportements suspects. Il est important de noter qu’un avertissement ne signifie pas nécessairement que vous avez été infecté.

Apaiser certaines craintes

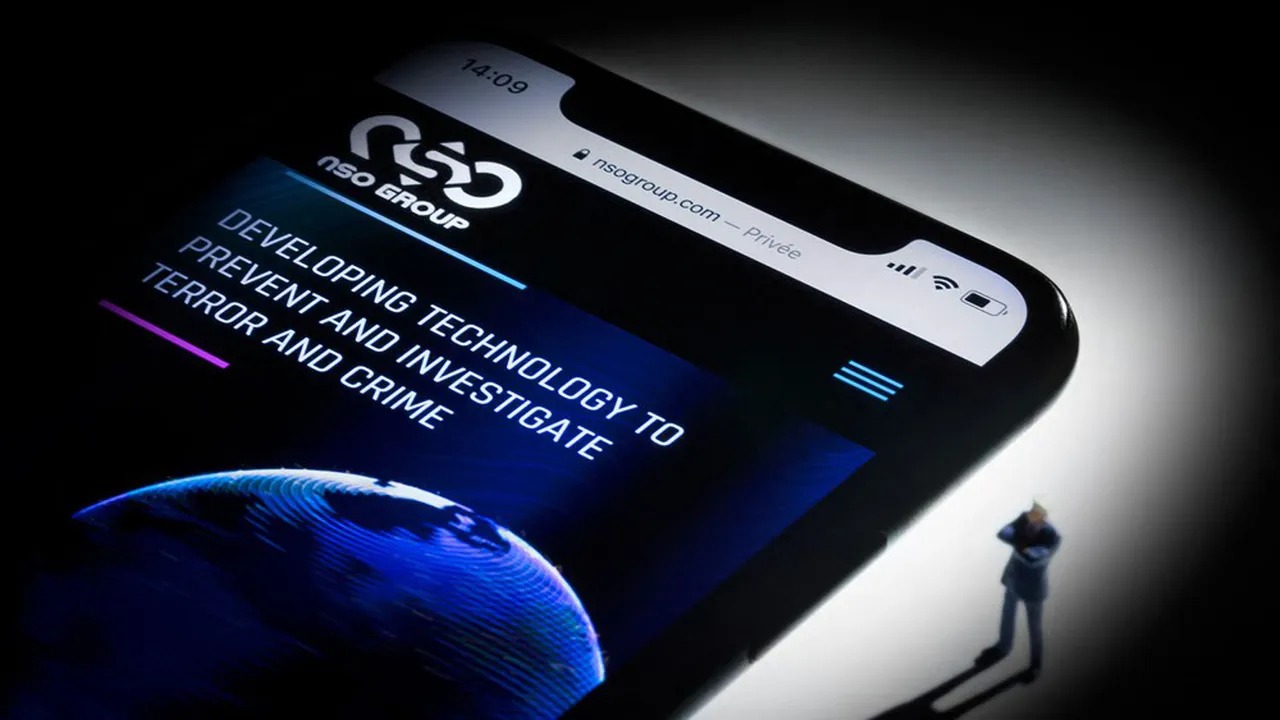

L’histoire autour de Pegasus a probablement amené beaucoup d’entre nous à considérer nos téléphones avec un peu plus de suspicion que d’habitude. Si l’exécution de cet outil peut (espérons-le) contribuer à apaiser certaines craintes, il ne s’agit probablement pas d’une précaution nécessaire.

Bien qu’il soit agréable de voir qu’Amnesty a mis cet outil à disposition avec une documentation solide, cela ne fait qu’aider à résoudre les problèmes de confidentialité liés à Pegasus.