Une clé de sécurité matérielle, comme celles proposées par Yubico, est souvent considérée comme la forme d’authentification la plus sûre. Toutes les données d’identification sensibles sont sauvegardées sur un dispositif physique qui est toujours en votre possession. Les mots de passe, quant à eux, sont sujets au phishing et aux fuites, entre autres menaces. Au fil des ans, certaines entreprises ont adopté l’authentification biométrique comme protocole de connexion pour des services clés.

Ce qu’il faut retenir, c’est que vos identifiants de connexion sont plus sûrs lorsqu’ils sont sauvegardés et déployés localement. C’est dans cette optique que Google s’est associé à Apple et à l’alliance FIDO pour développer un système appelé « Passkeys ». Fondamentalement, les passkeys sont une alternative aux mots de passe alphanumériques auxquels nous sommes habitués : la vérification de l’identité d’une personne est transférée à la méthode d’authentification locale.

Si vous utilisez un capteur d’empreintes digitales pour déverrouiller votre smartphone Android, la même méthode peut être utilisée pour vous connecter à votre compte Google sur le Web. Dans le cas des appareils Apple, il peut s’agir de Face ID ou de Touch ID. Si vous disposez d’un code PIN, d’un motif ou d’un mot de passe local pour déverrouiller votre tablette, votre téléphone ou votre ordinateur, c’est ce qui vous permettra d’accéder à vos comptes.

Fondements techniques des passkeys

L’idée est que personne, à l’exception du propriétaire d’un appareil et des services qui y sont exécutés, ne doit pouvoir y accéder. Ce faisant, vous êtes protégé contre les formes avancées d’attaques telles que l’interception de codes à usage unique ou toute autre étape intermédiaire liée à votre mesure d’authentification en deux étapes préférée.

Au niveau le plus élémentaire, les passkeys peuvent être considérés comme des références numériques liées à un compte d’utilisateur et à un site Web, sans accès intermédiaire et avec un lien direct avec l’appareil que vous tenez dans votre main.

Le système de base des passkeys est la norme d’authentification Web (Web Authn), qui repose sur un pipeline de cryptographie public. Pour les non-initiés, la cryptographie désigne le processus de conversion de données sensibles dans un format non déchiffrable, de sorte que même si un acteur malveillant y accède, il ne pourra pas l’utiliser n’importe où. Les données cryptographiques sont protégées par une clé de déchiffrement, qui se trouve sur l’appareil, de sorte que seul l’utilisateur prévu puisse récupérer les données d’origine.

Lorsque vous configurez des clés de chiffrement, le système d’exploitation qui alimente votre appareil génère localement une paire de clés cryptographiques, qui est unique pour chaque appareil. L’une des clés est stockée sur un serveur, mais elle n’est pas nécessaire pour la connexion. C’est la seconde copie stockée sur votre appareil qui est exclusivement utilisée pour se connecter aux services. En fin de compte, personne, à l’exception du propriétaire de l’appareil et des services qui y sont exécutés, ne doit pouvoir y accéder.

Pourquoi les passkeys sont-ils une option plus sûre ?

L’avantage fonctionnel le plus évident des passkeys est que vous n’avez plus à vous souvenir d’un pot-pourri alphanumérique comme mot de passe. Au lieu de cela, vous utilisez une méthode d’authentification bien plus sûre, dont vous n’avez pas à vous souvenir et qui ne peut pas être usurpée. Selon l’appareil que vous avez entre les mains, les utilisateurs authentifient leur identité à l’aide d’un support biométrique tel qu’un balayage du visage ou des empreintes digitales.

Plusieurs raisons justifient l’utilisation de passkeys. Les passkeys n’étant pas composés de texte, de chiffres ou de symboles, même les machines les plus perfectionnées qui existent actuellement ne peuvent pas franchir le mur d’authentification par brute force sans avoir un accès physique à l’appareil. Une fois activés, les passkeys ne sont pas freinés par les limitations de la plateforme ou du système d’exploitation, et il n’y a pas de distinction entre le processus d’authentification suivi par une application ou un site Web.

Le processus de génération de passe implique deux clés : l’une est partagée avec le site Web (ou l’application) sur lequel vous souhaitez vous connecter, tandis que l’autre est toujours stockée localement sur votre appareil. Cette approche dispersée rend obligatoire une poignée de main de correspondance, ce qui signifie qu’un site Web ou une application frauduleuse se faisant passer pour un service authentique ne peut jamais tromper une chaîne protégée par une passkey.

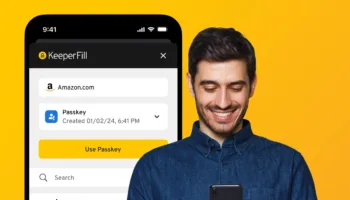

Enfin, la polyvalence et la facilité d’utilisation des passkeys les rendent faciles à utiliser. Le gestionnaire de mots de passe de Google et le trousseau iCloud d’Apple prennent en charge les passkeys, ce qui signifie que vous êtes couvert à la fois sur le segment des smartphones et sur celui des ordinateurs.

Les passkeys, c’est la commodité

Lorsque vous essayez de vérifier votre identité sur n’importe quelle plateforme, plusieurs options s’offrent à vous : scanner un QR code avec votre smartphone, insérer une clé de sécurité physique, utiliser la clé stockée sur votre PC ou simplement déverrouiller un téléphone de confiance. Les passkeys ne sont pas seulement plus sûrs, ils sont aussi beaucoup plus pratiques.

Au lieu d’attendre une vérification en deux étapes, qui peut s’avérer délicate pour de multiples raisons, il vous suffit d’effectuer un balayage biométrique ou de verrouiller l’écran de votre téléphone lorsque l’invite de vérification s’affiche. Les Passkeys sont multiplateforme, ce qui signifie que vous pouvez vous authentifier sur macOS à l’aide d’un smartphone Android. De plus, ils sont synchronisés, selon que vos appareils sont liés au gestionnaire de mots de passe de Google ou au trousseau iCloud d’Apple.

Même si votre ordinateur portable n’est pas équipé d’une clé de sécurité, il vous suffit d’approcher votre téléphone et de vérifier votre identité à l’aide de la méthode préférée de verrouillage de l’écran. Les passkeys sont également beaucoup plus rapides (plus de deux fois dans certains cas) et offrent le moins de friction possible en éliminant l’authentification à facteurs multiples de l’équation.

Google crée et enregistre automatiquement des passkeys pour votre smartphone Android, ce qui offre également une certaine souplesse. Il n’est pas nécessaire de se réinscrire lorsque vous changez d’appareil lié au même compte. Vous n’avez pas non plus à attendre les codes SMS 2FA, qui peuvent entraîner des frais supplémentaires si vous vous trouvez dans une zone d’itinérance, et vous n’avez pas à vous soucier de la couverture du réseau cellulaire.