Introduite en version bêta en avril 2022, la fonction de protection push de GitHub est désormais disponible de manière générale, a annoncé l’entreprise. Cette fonctionnalité rend tous les dépôts de code plus sûrs en les empêchant de divulguer des informations sensibles telles que les clés d’API.

La protection push fonctionne en recherchant des secrets avant que les opérations « git push » ne soient acceptées, a expliqué la société, ajoutant que 69 types de jetons sont pris en charge, y compris les clés API, les clés privées, les clés secrètes, les jetons d’authentification, les jetons d’accès, les certificats de gestion, et similaires.

Bien que certains faux positifs puissent se produire, ils devraient être peu nombreux.

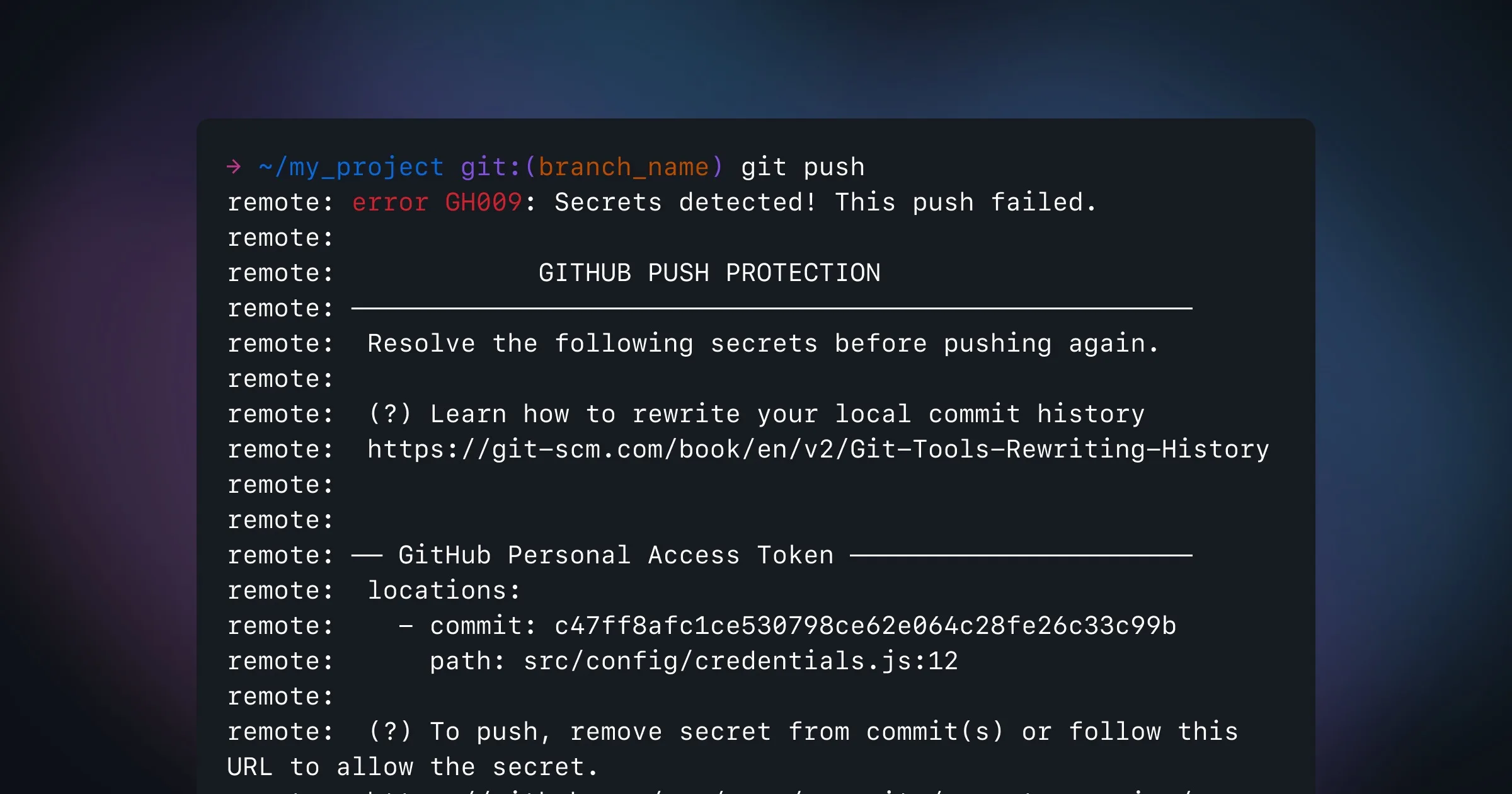

« Si vous poussez un commit contenant un secret, une invite de protection push apparaîtra avec des informations sur le type de secret, l’emplacement et la façon de remédier à l’exposition », a déclaré GitHub. « La protection push ne bloque que les secrets ayant un faible taux de faux positifs, de sorte que lorsqu’un commit est bloqué, vous savez qu’il vaut la peine d’enquêter ».

La protection push est en version bêta depuis plus d’un an, et pendant cette période, les développeurs qui l’ont utilisée ont réussi à éviter 17 000 fuites de données sensibles, et ont économisé plus de 95 000 heures qu’ils auraient dû passer à résoudre le problème des données compromises, affirme GitHub.

« Aujourd’hui, la protection push est généralement disponible pour les dépôts privés avec une licence GitHub Advanced Security (GHAS) », ajoute GitHub. « En outre, pour aider les développeurs et les mainteneurs à travers l’open source à sécuriser leur code de manière proactive, GitHub rend la protection push gratuite pour tous les dépôts publics ».

Comment activer la protection push de l’analyse secrète ?

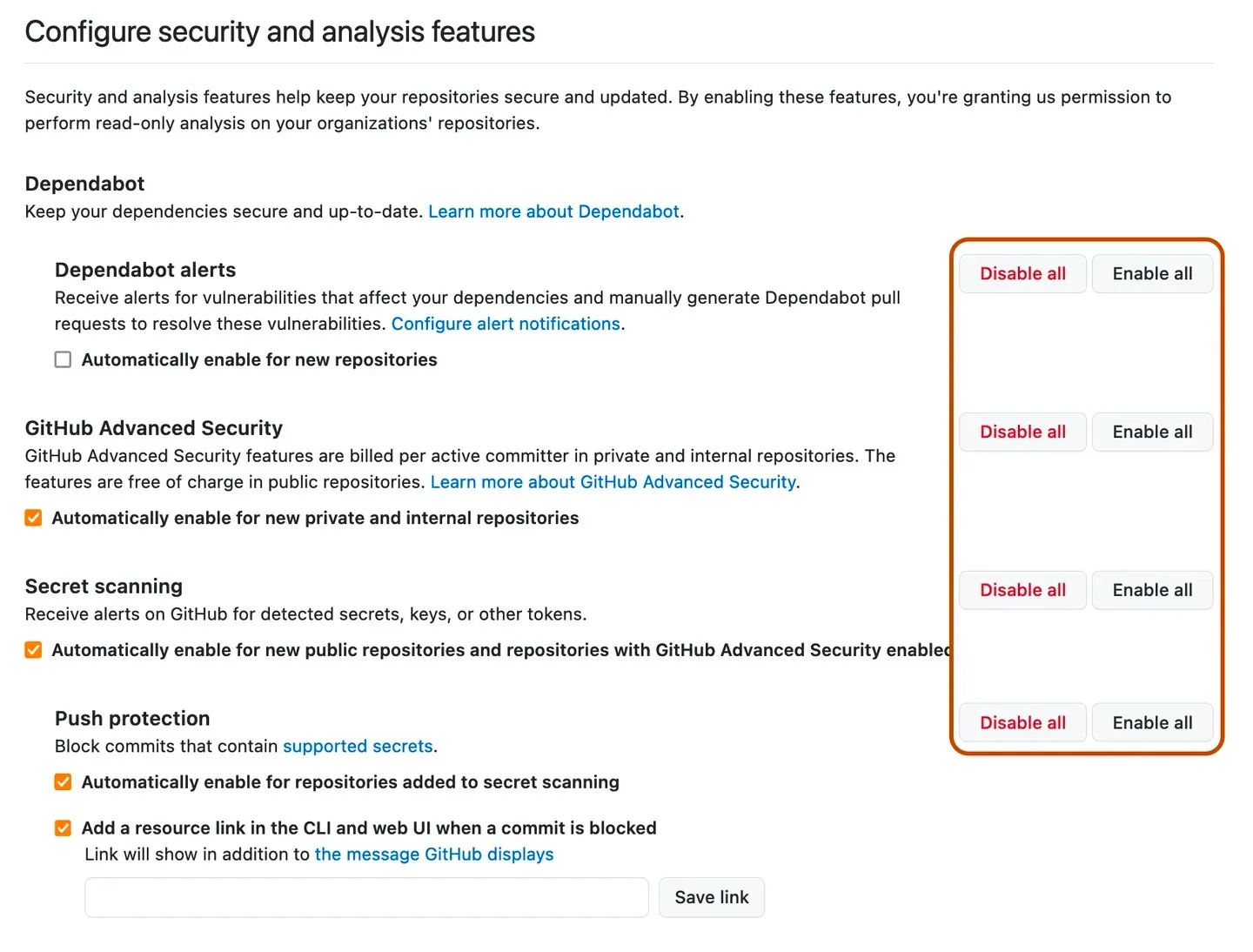

Les organisations disposant de GitHub Advanced Security peuvent activer la fonction de protection push de l’analyse secrète au niveau du dépôt et de l’organisation depuis l’API ou en un seul clic depuis l’interface utilisateur.

La procédure détaillée pour activer la protection push pour votre organisation nécessite :

- Sur GitHub.com, accédez à la page principale de l’organisation

- Sous le nom de votre organisation, cliquez sur Paramètres

- Dans la section « Sécurité » de la barre latérale, cliquez sur Sécurité et analyse du code

- Sous « Configurer la sécurité et l’analyse du code », trouvez « GitHub Advanced Security »

- Sous « Analyse secrète », cliquez sur Activer tout en regard de « Protection push »

- En option, cliquez sur « Activer automatiquement pour les dépôts privés ajoutés à l’analyse secrète »

Les développeurs peuvent également l’activer pour les dépôts individuels en allant dans Settings > Security > Code security and analysis > Push protection.