Un script de phishing écrit en PHP prend pour cible les comptes des utilisateurs de Facebook. Le logiciel malveillant est une variante du malware Ducktail. Outre les comptes Facebook, le script peut s’emparer des données enregistrées dans le navigateur et des crypto-paiements.

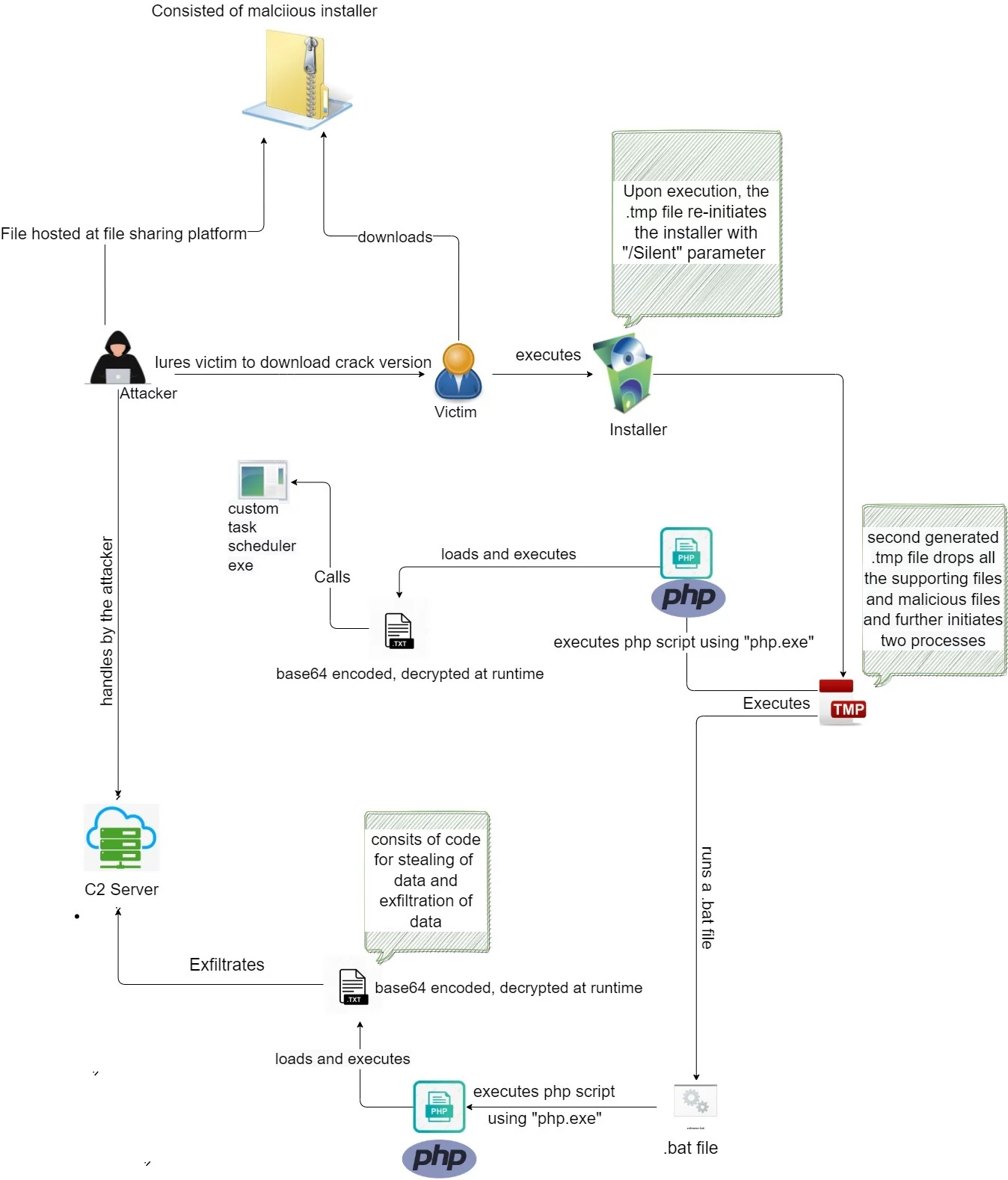

Le logiciel malveillant Ducktail a été découvert il y a quelques mois déjà et vise principalement les personnes et les entreprises qui utilisent des comptes Facebook professionnels. Le programme a été développé pendant plus d’un an et diffusé par e-mail. Les pirates utilisent des techniques d’ingénierie sociale et choisissent des cibles depuis le réseau de carrière LinkedIn. L’application est livrée sous la forme d’une archive contenant des images, des vidéos et des documents. Une fois le fichier téléchargé et ouvert, les cookies du navigateur sont lus et envoyés au serveur des pirates.

ZScaler, une société spécialisée dans la sécurité du cloud, a fait part de cette nouvelle découverte dans un article de blog du 13 octobre.

La nouvelle version du malware découverte est plus difficile à détecter par les applications antivirus. Selon Zscaler, une fausse application contenant un interpréteur PHP et divers fichiers de script est installée. Elle cible également diverses plateformes pour l’infection, notamment Telegram et les applications Microsoft Office.

Pour s’assurer que les composants sont effectivement exécutés, le malware crée des tâches dans le planificateur de tâches. Le code proprement dit utilisé pour voler les comptes Facebook est un script PHP. Dans cette nouvelle version de Ducktail, l’opérateur a modifié la méthode d’exécution du malware, en convertissant un script PHP au lieu du binaire .Net précédemment utilisé. Une fois l’application installée, la victime est informée qu’elle « vérifie la compatibilité de l’application », alors qu’en réalité, deux fichiers .tmp sont générés. Le second de ces deux fichiers est capable de déposer le code malveillant. Ensuite, le fichier « exécute deux processus » pour assurer la persistance et le vol de données.

Faites preuve de prudence

Le contenu est décodé directement dans la mémoire vive, de sorte que le code n’est pas mis en cache sur le disque dur et n’est donc pas nécessairement détecté.

Outre les comptes professionnels, Ducktail vise également les comptes des utilisateurs privés. Si des comptes professionnels ont été pris, l’objectif est d’accéder aux informations sur les méthodes de paiement. En raison de l’évolution de Ducktail, il est probable que les pirates à l’origine du malware continuent à travailler sur le programme afin de publier de nouvelles variantes.

Comme d’habitude, il est recommandé de faire preuve de prudence face aux messages provenant d’expéditeurs inconnus et de bien vérifier les fichiers avant de les télécharger afin d’éviter l’installation de logiciels malveillants.