Si vous êtes un administrateur Linux, vous êtes probablement conscient du fait que même si votre distribution Linux de choix est à jour, et tous les correctifs installés, il n’y a aucune garantie que vous êtes à l’abri de vulnérabilités. Linux est composé de nombreux composants, dont l’un peut ouvrir une installation à un exploit.

Tel est le cas avec un exploit qui a été récemment publié par un chercheur en sécurité nommé Chis Evans. Bien que l’exploit utilise des méthodes inhabituelles pour exploiter une vulnérabilité de fuite mémoire dans GStreamer, il est d’un intérêt essentiellement académique, rapporte Ars Technica.

L’exploit attaque deux protections de sécurité intégrées à Linux, que sont la distribution aléatoire de l’espace d’adressage (ASLR) et la prévention de l’exécution des données (DEP). Ce dernier est destiné à bloquer l’exécution de code depuis des blocs de mémoire censés contenir des données afin d’affaiblir les probabilités de réussite d’une attaque de type dépassement de tampon. ASLR, quant à lui, est destiné à placer de façon aléatoire les zones de données dans la mémoire virtuelle, et donc limiter l’impact d’une intrusion sur un système.

L’exploit, qui est écrit spécifiquement pour la distribution Linux Fedora, n’utilise pas réellement du code pour exploiter Gstreamer. Au contraire, il contourne les protections avec un code soigneusement écrit qui est agencé de manière à désactiver essentiellement les techniques ASLR et DEP. Comme Evans l’a mentionné sur son blog, « c’était un exploit assez ridicule. Mais il valait la peine de le faire puisque c’est la preuve que des exploits sans script sont possibles, même dans le contexte d’un décent ASLR 64 bits ».

Un exploit purement éducatif

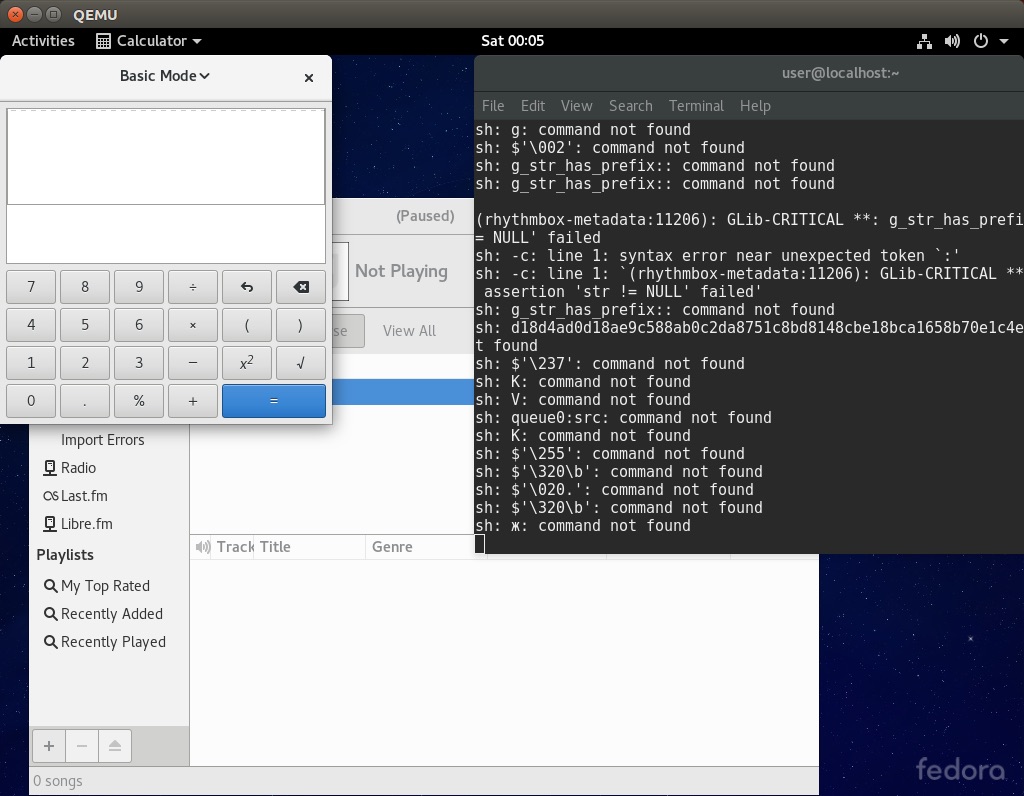

La capture d’écran suivante montre comment Fedora peut être commandé en utilisant l’exploit :

Evans a publié son code en tant qu’un fichier multimédia FLAC pris en charge par la version 24 de Fedora, et exploite la vulnérabilité GStreamer. Puisqu’il est spécifiquement écrit pour la distribution Fedora qui regroupe une petite base d’utilisateurs, l’exploit ne pose pas une menace à d’autres distributions de Linux ou à la communauté dans son ensemble.

Les chercheurs créent ces exploits types pour aider à faire avancer l’état de la sécurité sur Linux. En démontrant comment un exploit peut être écrit, et met en évidence la nécessité d’améliorer activement la sécurité de Linux plutôt que de simplement réagir aux menaces à mesure qu’elles se présentent.