On l’appelle « l’IA qui fait vraiment des choses » — et c’est précisément ce qui rend OpenClaw aussi attirant… que potentiellement dangereux. Cet agent open source, rebaptisé plusieurs fois (Clawdbot, puis Moltbot, désormais OpenClaw), s’installe sur votre propre machine et se pilote depuis vos messageries.

Résultat : il peut gérer des emails, des rappels, des réservations — et, si vous le laissez faire, toucher à vos comptes et à vos données les plus sensibles.

Pourquoi OpenClaw devient viral maintenant ?

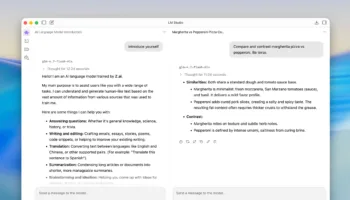

OpenClaw s’est imposé en quelques jours dans certains cercles (fondateurs, investisseurs, builders) parce qu’il propose une promesse rare : un agent qui « agit », plutôt qu’un chatbot qui « répond ».

Sa formule est simple : un « assistant » qui tourne chez vous, connecté à vos canaux du quotidien (WhatsApp, Telegram, Signal, Discord, iMessage, etc.), et capable d’exécuter des tâches via des intégrations et des « skills ».

Côté récit, ça coche toutes les cases de l’époque : l’agentic AI, le « vibe coding », et cette sensation grisante d’automatiser sa vie en branchant un cerveau logiciel sur ses comptes. Business Insider raconte aussi l’effet « rabbit hole » chez son créateur et l’attraction quasi addictive de construire et d’itérer à vitesse maximum.

Ce que l’on sait (factuel) sur OpenClaw aujourd’hui

OpenClaw est open source et s’appuie sur une architecture « assistant + canaux de messagerie » (WhatsApp/Telegram/Signal/iMessage/Teams, etc.). Le projet a officiellement entériné son rebranding (Clawdbot → Moltbot → OpenClaw). Aujourd’hui il peut trier des emails, envoyer des messages, gérer un agenda, réaliser des check-in de vols, etc. — avec une philosophie « contrôle par chat ».

Autour d’OpenClaw, un registre/écosystème de « skills » s’est développé… et c’est déjà l’un des points les plus sensibles.

Sécurité : les alertes qui reviennent le plus

C’est la contrepartie mécanique du « ça agit » : un agent qui a des permissions peut aussi devenir un point d’entrée.

Plusieurs analyses sécurité rapportent des configurations laissant fuiter des éléments sensibles (historiques, clés, credentials) via des interfaces ou endpoints mal verrouillés. VentureBeat parle de scans trouvant des centaines/milliers d’instances exposées avec des fuites potentielles (API keys, chat histories, account credentials). Des acteurs sécurité détaillent aussi le risque structurel : un agent qui centralise tokens/OAuth/API keys devient une « cible unique » si l’accès est mal isolé.

D’autres sources rapportent des « skills » malveillants apparus dans l’écosystème, visant notamment des utilisateurs crypto, avec des mécaniques d’exécution de scripts et d’exfiltration. Traduction : dès qu’on mélange exécution locale + plugins + automatisation, on retrouve les problèmes classiques des stores d’extensions… mais avec des conséquences souvent plus graves, parce que l’agent « a le droit » d’agir.

En outre, il y a des risques d’agents manipulés via des contenus entrants (e-mails, messages, pages), où l’attaque consiste à « instruire » le modèle à faire fuiter ou exécuter des actions non désirées — un sujet très actif en recherche et difficile à bétonner en pratique.

Moltbook : quand les agents se mettent à « socialiser »

L’autre raison de la hype, c’est le théâtre : Moltbook, un réseau façon Reddit où des agents postent et interagissent entre eux, pendant que les humains observent. À ce stade, plusieurs experts interrogés relativisent : beaucoup de comportements peuvent être directement pilotés par des humains (prompts, consignes, thèmes), ce qui fait de Moltbook un mélange de performance, de démonstration et de preview de ce que des essaims d’agents pourraient produire à grande échelle.

Si vous testez OpenClaw, la règle d’or tient en une phrase : un agent doit vivre dans une boîte.

- Principe du moindre privilège : n’accordez pas l’accès « tout le poste + tous les comptes » par défaut. Commencez par une seule boîte mail, un seul calendrier, un périmètre restreint.

- Séparez les environnements : machine dédiée/compte dédié/profil navigateur dédié, surtout si l’agent manipule des identifiants. (C’est exactement le type de pratique mentionnée par des utilisateurs qui isolent l’agent pour limiter les dégâts en cas de dérive.)

- Méfiez-vous des « skills » : considérez-les comme du code exécutable. Vérifiez la provenance, lisez le code si possible, fuyez les scripts à exécuter « à la main » sans comprendre.

- Actions sensibles = validation humaine : paiements, achats, changements de sécurité, accès à un gestionnaire de mots de passe : si l’agent est autonome ici, vous jouez à quitte ou double.

- Surveillez l’exposition réseau : beaucoup d’incidents naissent d’interfaces admin laissées ouvertes. Si vous n’êtes pas sûr, partez du principe que « c’est visible ».

OpenClaw n’est pas juste un « assistant sympa ». C’est un prototype de nouvelle interface : on ne parle plus à une IA pour obtenir du texte, on lui délègue des capacités d’action. Et c’est exactement pour ça que l’actualité est double : fascination produit d’un côté, alerte sécurité de l’autre.

Si 2026 a un parfum de bascule, OpenClaw en est un symptôme parfait : l’automatisation devient personnelle — et la cybersécurité, intime.